Betygsätt denna artikel :

5/5 | 1 Yttrande

Den här artikeln var användbar för dig ?

Ja

Nej

Vous avez noté 0 étoile(s)

Sommaire

Procédure

Med verktyget LWS Protect, som finns i avsnittet "Säkerhet" i kontrollpanelen cPanel, kan du skydda din webbplats med några enkla klick genom att anpassa säkerhetsreglerna uppströms från webbservern i ditt hostingpaket.

Dessa säkerhetsregler träder i kraft så snart trafiken anländer uppströms från webbservern, långt bortom Apache eller PHP, vilket ger dig betydande resursbesparingar och ökad effektivitet. HTTP-förfrågningar analyseras av Fastest Caches inbyggda applikationsbrandvägg innan de skickas till webbservern, långt före ModSecurity eller ens dina säkerhetsplugins.

Utöver de enkla säkerhetsregler som ModSecurity erbjuder använder LWS Protect externa verktyg för ryktesanalys och säkerhetsregler som utvecklats internt som svar på attacker som identifierats av våra systemadministratörer.

| Beskrivning av reglerna | Säkerhetsnivå | Möjliga värden | |

| låg | hög | ||

| Generiska regler | |||

| Webbläsarkontroll på aktuella administrationssidor | Inaktiverad | Aktiverad | Aktiverad Inaktiverad |

| Blockera HTTP-åtkomst för aktuella utvecklingsmappar | Aktiverad | Aktiverad | Aktiverad Inaktiverad |

| Blockera HTTP-åtkomst till .php-filer | Inaktiverad | Inaktiverad | Aktiverad Inaktiverad |

| Aggressivt anti-DDoS | Avaktiverad | Aktiverad | Aktiverad Inaktiverad |

| WordPress | |||

| WordPress : xmlrpc.php blockering | Aktiverad | Aktiverad | Aktiverad Inaktiverad |

| WordPress: Begränsa antalet möjliga förfrågningar till /wp-admin och /wp-login.php | 20 förfrågningar / 10 minuter | 5 förfrågningar / 10 minuter | Inaktiverad 5 förfrågningar / 10 minuter 20 förfrågningar / 10 minuter 40 förfrågningar / 10 minuter |

| WordPress: blockera känsliga filer | Aktiverad | Aktiverad | Aktiverad Avaktiverad |

| Bots | |||

| Blockera/begränsa SEO-botar | Inaktiverad | 20 förfrågningar / minut | Inaktiverad Blockera alla 5 förfrågningar / minut 20 förfrågningar / minut 40 förfrågningar / minut |

| Blockera falska robotar | Aktiverad | Aktiverad | Aktiverad Inaktiverad |

| Blockera skadliga robotar | Inaktiverad | Aktiverad | Aktiverad Inaktiverad |

| Blockera tomma User-Agent | Aktiverad | Aktiverad | Aktiverad Avaktiverad |

| IP-rykte | |||

| Blockera skadliga IP-adresser | Kontrollera webbläsaren med captcha | Blockera | Blockera Kontrollera webbläsaren med captcha Avaktiverad |

| Blockera Tor-nätverket | Inaktiverad | Aktiverad | Aktiverad Inaktiverad |

Till skillnad från de säkerhetsplugins som tillhandahålls med CMS agerar LWS Protect uppströms från webbservern, till och med innan PHP kan köras. Däremot kräver CMS-säkerhetsplugins att PHP körs och att åtminstone en del av CMS har startat, vilket gör varje begäran resurskrävande och därför påverkar prestandan negativt för andra besökare på webbplatsen. För en liten webbplats kan det här problemet vara diskret och transparent, men i större skala riskerar du att mätta ditt webbhotellspaket, särskilt om du har många samtidiga besökare och de alla har tillgång till dynamiska element (= kräver att PHP körs).

LWS Protect löser detta problem genom att filtrera förfrågningar uppströms från webbservern, dvs. innan PHP körs och innan CMS startas, till och med innan webbservern gör någonting. Så om du till exempel har 1000 samtidiga besökare på din WordPress-webbplats och 50% av dem är skadliga, undviker du 500 exekveringar av ditt CMS och 500 exekveringar av PHP. Du sparar både RAM-minne och antalet MySQL-förfrågningar och du förhindrar att dessa skadliga besök påverkar prestandan hos dina riktiga besökare.

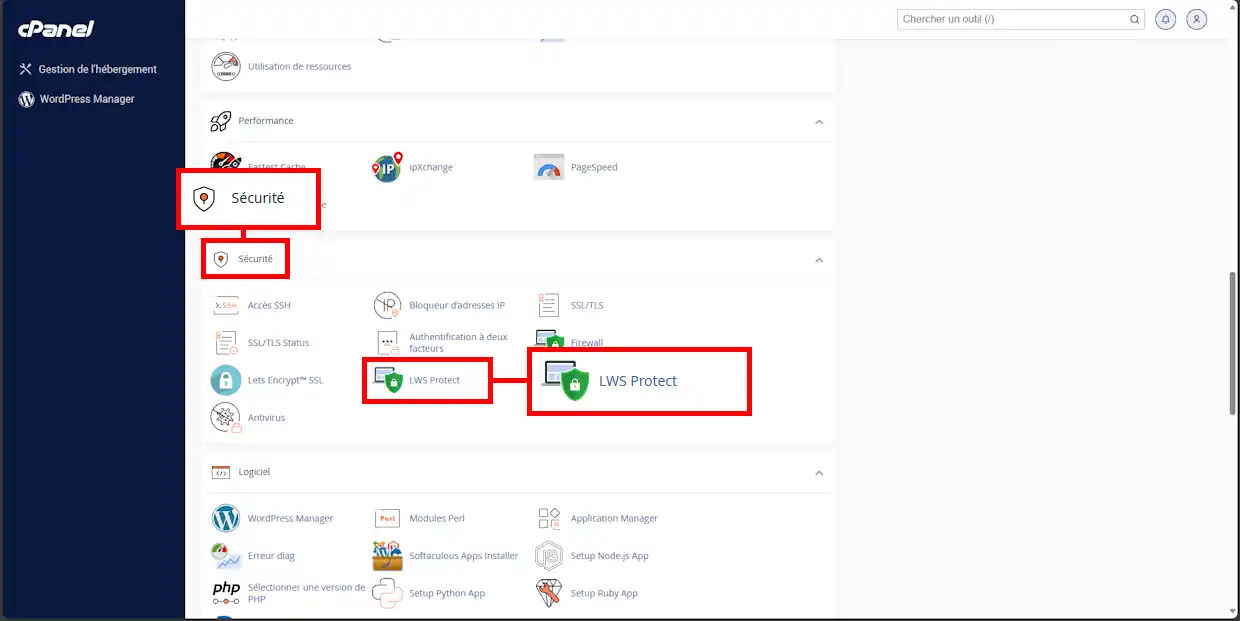

Från ikonen "LWS Protect " på din cPanel-kontrollpanel kan du omedelbart aktivera en regeluppsättning för att tillämpa en generisk säkerhetsprofil. LWS erbjuder för närvarande tre säkerhetsprofiler:

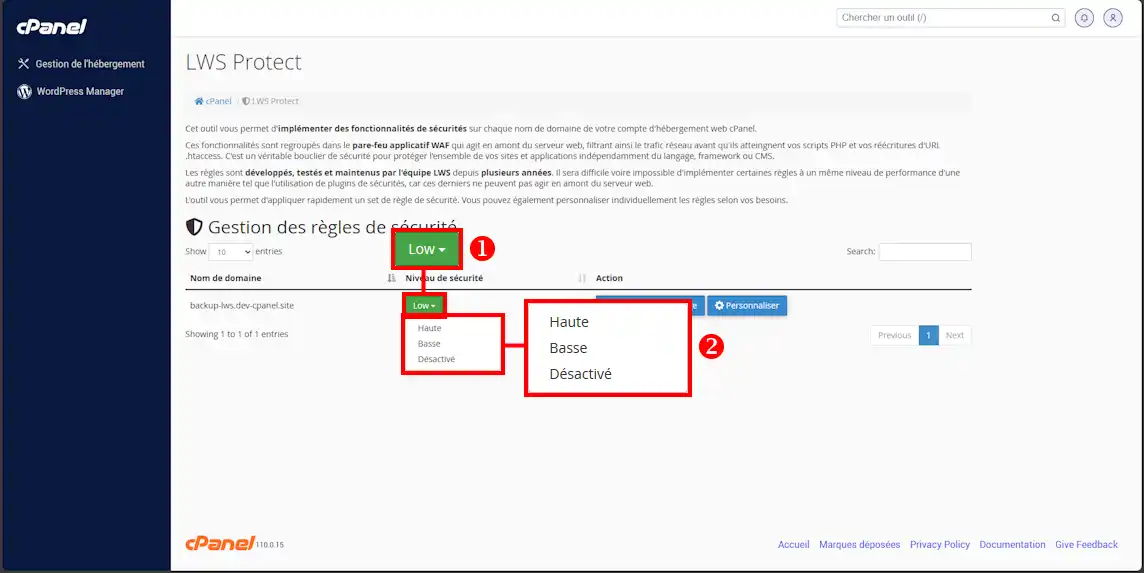

Om du vill ändra den aktiva regeluppsättningen på en webbplats klickar du på den säkerhetsnivå som är kopplad till det aktuella domännamnet (1) och väljer en ny säkerhetsnivå (2) :

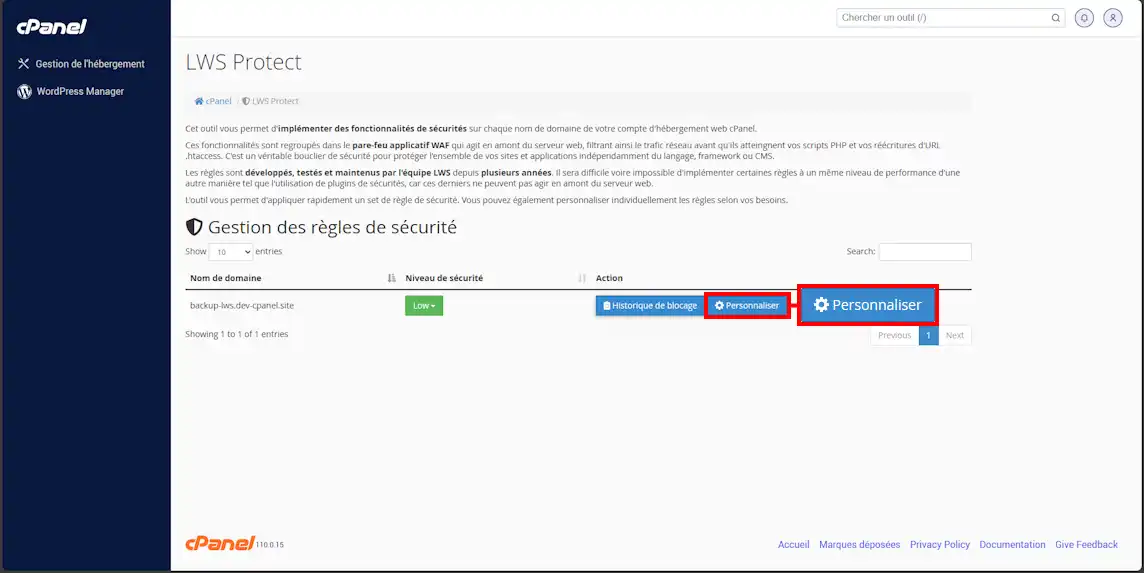

Du kan också anpassa LWS Protect-säkerhetsreglerna individuellt genom att klicka på "Anpassa ":

De säkerhetsregler som erbjuds av LWS Protect är indelade i olika kategorier beroende på deras användningsområde:

Varje säkerhetsregel har minst två tillstånd: aktiv och inaktiv. Genom att aktivera vissa regler kan du finjustera deras parametrar:

Reglerna är aktiva direkt och är kompatibla med alla våra andra verktyg för prestandaoptimering: Fastest Cache, LiteSpeed och Ipxchange.

Rekommenderad regel.

Denna regel implementerar en preliminär kontroll vid åtkomst till vanliga administrationssidor (wp-admin, administrator, admin*, wp-login.php, etc.) för att blockera verktyg som maskerar sig som en webbläsare. Verifieringen utförs genom att skicka en captcha-sida för att säkerställa att de förfrågningar som påstås göras av webbläsare faktiskt görs av människor bakom en webbläsare och inte av en bot.

Rekommenderad regel.

Den här regeln förhindrar HTTP-åtkomst till vanliga utvecklingsmappar, t.ex. .sql-filer, .git-mappar, .env-filer etc. Detta förhindrar informationsläckage om du t.ex. glömmer att ta bort en backup-.sql-fil på din webbplats under designfasen.

Aktivera med försiktighet. Inte kompatibel med WordPress.

Den här regeln blockerar direktåtkomst till .php-filer genom att förhindra åtkomst till alla webbadresser med termen ".php", vilket förhindrar eventuell kringgående av URL-omskrivningar som du har definierat i din .htaccess-fil.

Aktivera med försiktighet.

Aggressivt anti-DDoS utför en preliminär kontroll av alla HTTP-förfrågningar som görs till din webbplats av en webbläsare. Mekanismen, som är identisk med webbläsarverifieringsmekanismen i administratörsmapparna, förhindrar automatiserade robotar från att nå din webbplats.

Aktivera med försiktighet. Kan orsaka problem med vissa WordPress-plugins.

Blockerar systematiskt åtkomst till filen xmlrpc.php med ett 403-fel. En fil som tidigare användes för att göra API-förfrågningar till WordPress, men som nu till stor del ersätts av wp-admin/admin-ajax. php. Den behålls dock för bakåtkompatibilitet med verktyg som fortfarande förlitar sig på xmlrpc.php.

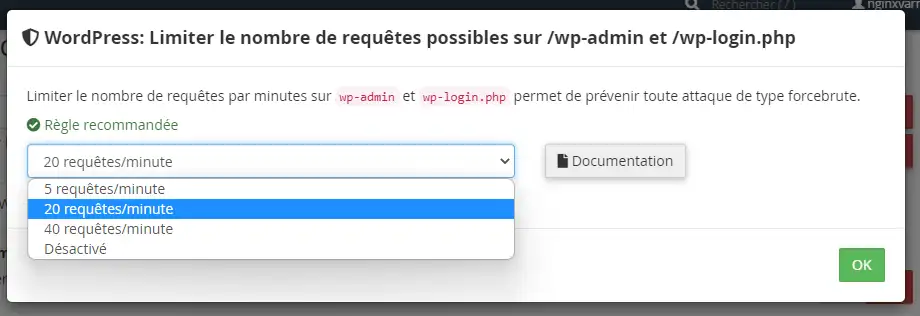

Rekommenderad och aktiv som standard vid 20 förfrågningar/10 minuter

Denna regel begränsar antalet förfrågningar som en IP-adress kan göra till wp-admin och wp-login.php. Förfrågningsräknaren är densamma för alla webbplatser i vår park, endast blockeringströskeln är specifik för varje webbplats. Detta gör det möjligt att blockera två typer av attacker med en enda regel: bruteforce-attacker som riktar sig mot en enda webbplats och bruteforce-attacker som riktar sig mot ett stort antal webbplatser.

Eftersom räknaren är vanlig måste du justera blockeringströskeln beroende på hur många webbplatser du är värd för och har åtkomst till samtidigt. Om du har flera webbplatser och öppnar instrumentpanelen samtidigt på en enda dator är det mycket troligt att du måste justera blockeringströskeln för att undvika att bli blockerad.

Ett 403-fel visas när blockeringen är effektiv, och blockeringen hävs så snart antalet förfrågningar från IP-adressen under de senaste 600 sekunderna sjunker under blockeringströskeln igen.

Rekommenderas och är aktiv som standard

Denna regel förhindrar åtkomst till känsliga WordPress-filer och sökvägar. Den förhindrar bland annat exekvering av .php-filer i WordPress uppladdningsmapp och i wp-includes-mappen, vilket minskar risken för skador efter ett intrång eller en virusinfektion på din webbplats.

Blockera eller begränsa antalet förfrågningar per minut som SEO-robotar som Ahrefs, Semrush och Majestic kan göra. Robotar identifieras av deras User-Agent och/eller IP-adress.

Rekommenderas.

Gör att du kan blockera falska robotar med en 403-felsida. Vi använder User-Agent-rubriken och IP-adressen för att identifiera falska robotar. Om en robot t.ex. anger "Googlebot" som User-Agent men begäran inte kommer från någon av IP-adresserna i Googles nätverk blockeras begäran.

Blockerar skadliga bots på offentliga svarta listor över bots. Bots identifieras som skadliga eller inte genom sin IP-adress och/eller User-Agent. Ett 403-fel visas då.

Rekommenderas.

Blockera begäran när HTTP-rubriken "User-Agent" är tom. Detta inträffar ofta med standardkonfigurationerna för de verktyg för sårbarhetsskanning som används av hackare. Ett 403-fel kommer då att visas.

Rekommenderas och är aktiv som standard på "Kontrollera webbläsaren med en captcha".

Den här regeln blockerar åtkomst till webbplatsen från IP-adresser som rapporterats som skadliga. Vi använder flera offentliga databaser för att identifiera skadliga IP-adresser. En IP-adress rykte sparas i våra register i upp till 24 timmar. En captcha-kontroll kommer att utföras om IP-adressen har ett dåligt rykte, eller ett block med ett 403-fel, beroende på ditt blockeringsval.

Den här regeln blockerar åtkomst till din webbplats från Tor-nätverket. Tor-nätverket upptäcks genom att IP-adressen identifieras i den offentliga databasen med Tor Exit Nodes. Ett 403-fel visas om IP-adressen finns med på listan.

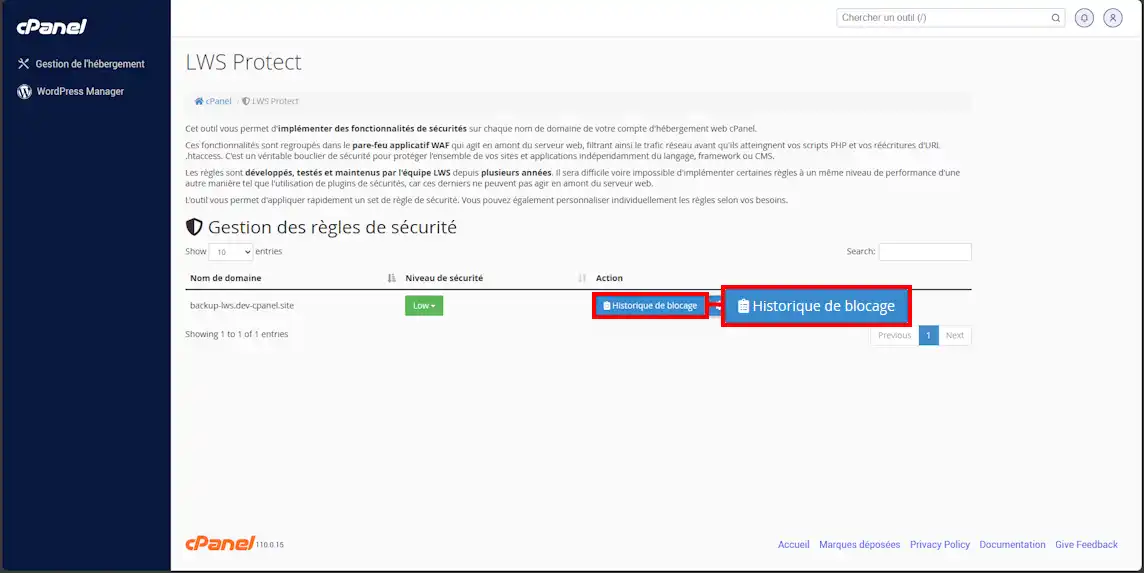

För att se de blockeringar som gjorts av LWS Protect, gå till LWS Protect och klicka på knappen "Blockeringshistorik " som är kopplad till det berörda domännamnet:

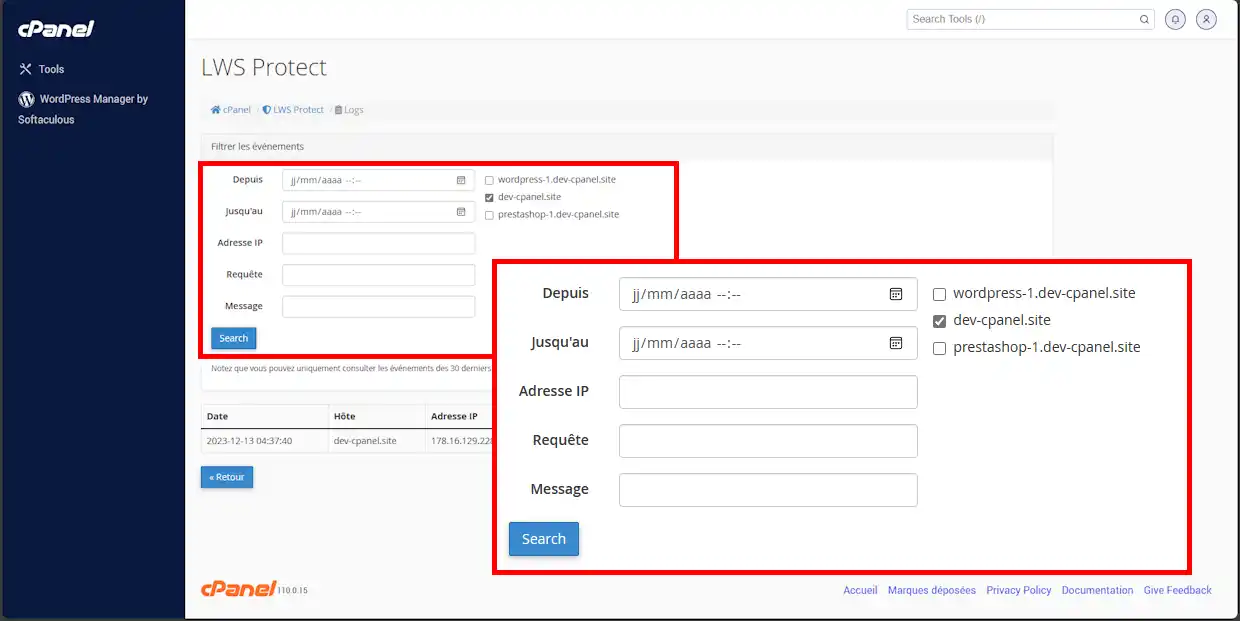

Du kan sedan filtrera händelserna efter dina behov:

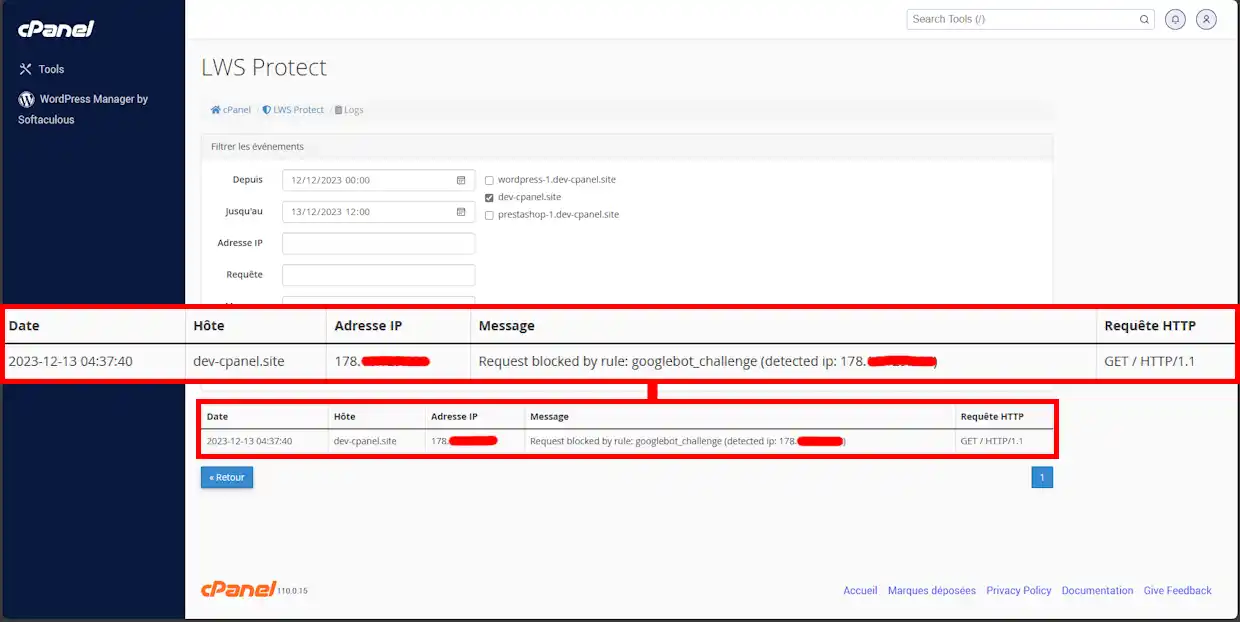

När du har klickat på "Sök" uppdateras loggarna med hänsyn till de filter som har ställts in:

Betygsätt denna artikel :

5/5 | 1 Yttrande

Den här artikeln var användbar för dig ?

Ja

Nej

1mn läsning

Hur använder jag IP refusal manager i cPanel?

0mn läsning

Hur aktiverar jag ett Let's Encrypt SSL-certifikat på cPanel?

0mn läsning

Hur kan jag enkelt installera ett betalt SSL-certifikat på cPanel?

0mn läsning

Säkra din webbplats med ModSecurity i ditt cPanel-paket

Bonjour,

Si vous n'êtes pas en capacité d'ouvrir la section LWS Protect, je vous invite vivement à ouvrir une demande d'assistance technique depuis votre espace client afin que l'un de nos techniciens vous apporte une réponse dans les plus brefs délais afin d'analyser votre problème.

Dans le cas où vous souhaiteriez contacter notre assistance technique, je vous inviterais à suivre cette documentation guidant dans l'ouverture d'une demande.

Je vous remercie pour votre attention et reste à votre disposition pour toutes autres demandes ou interrogations complémentaires à propos de nos services.

Cordialement, L'équipe LWS.