Oceń ten artykuł :

5/5 | 1 opinia

Ten artykuł był dla Ciebie przydatny ?

Tak

Nie

Vous avez noté 0 étoile(s)

Sommaire

Procédure

Narzędzie LWS Protect, dostępne w sekcji "Bezpieczeństwo" panelu sterowania cPanel, pozwala zabezpieczyć witrynę za pomocą kilku prostych kliknięć, dostosowując reguły bezpieczeństwa obowiązujące przed serwerem internetowym pakietu hostingowego.

Te reguły bezpieczeństwa zaczynają obowiązywać, gdy tylko ruch dotrze do serwera WWW, znacznie wykraczając poza Apache lub PHP, zapewniając znaczną oszczędność zasobów i zwiększoną wydajność. Żądania HTTP są analizowane przez wbudowaną zaporę aplikacji Fastest Cache, zanim zostaną wysłane do serwera WWW, na długo przed ModSecurity lub nawet wtyczkami bezpieczeństwa.

Oprócz prostych reguł bezpieczeństwa oferowanych przez ModSecurity, LWS Protect wykorzystuje zewnętrzne narzędzia do analizy reputacji i reguły bezpieczeństwa opracowane wewnętrznie w odpowiedzi na ataki zidentyfikowane przez naszych administratorów systemu.

| Opis | Poziom bezpieczeństwa | Możliwe wartości | |

| Niski | Wysoki | ||

| Reguły ogólne | |||

| Sprawdzanie przeglądarki na bieżących stronach administracyjnych | Wyłączone | Włączone | Włączone Wyłączone |

| Blokowanie dostępu HTTP do bieżących folderów deweloperskich | Włączone | Włączone | Włączone Wyłączone |

| Blokowanie dostępu HTTP do plików .php | Wyłączone | Wyłączone | Włączone Wyłączone |

| Agresywny anty-DDoS | Wyłączony | Włączone | Włączone Wyłączony |

| WordPress | |||

| WordPress : blokowanie xmlrpc.php | Włączone | Włączone | Włączone Wyłączone |

| WordPress: Ogranicz liczbę możliwych żądań do /wp-admin i /wp-login.php | 20 żądań / 10 minut | 5 żądań / 10 minut | Wyłączone 5 żądań / 10 minut 20 żądań / 10 minut 40 żądań / 10 minut |

| WordPress: blokuj poufne pliki | Włączone | Włączone | Włączone Wyłączone |

| Boty | |||

| Blokuj/ograniczaj boty SEO | Wyłączone | 20 żądań / minutę | Wyłączone Blokuj wszystko 5 żądań / minutę 20 żądań / minutę 40 żądań / minutę |

| Blokowanie fałszywych robotów | Włączone | Włączone | Włączone Wyłączone |

| Blokuj złośliwe boty | Wyłączone | Włączone | Włączone Wyłączone |

| Blokowanie pustych agentów użytkownika | Włączone | Włączone | Włączone Wyłączone |

| Reputacja adresów IP | |||

| Blokowanie złośliwych adresów IP | Sprawdzanie przeglądarki za pomocą captcha | Blokuj | Blokowanie Sprawdź przeglądarkę za pomocą captcha Wyłączone |

| Blokowanie sieci Tor | Wyłączone | Włączone | Włączone Wyłączone |

W przeciwieństwie do wtyczek bezpieczeństwa dostarczanych z CMS, LWS Protect działa przed serwerem WWW, nawet przed uruchomieniem PHP. W przeciwieństwie do tego, wtyczki bezpieczeństwa CMS wymagają uruchomienia PHP i przynajmniej części CMS, co sprawia, że każde żądanie wymaga dużej ilości zasobów, a tym samym negatywnie wpływa na wydajność innych odwiedzających witrynę. W przypadku małej witryny problem ten może być dyskretny i przejrzysty, ale na większą skalę istnieje ryzyko nasycenia pakietu hostingowego, zwłaszcza jeśli masz wielu jednoczesnych odwiedzających i wszyscy oni uzyskują dostęp do elementów dynamicznych (= wymagających uruchomienia PHP).

LWS Protect rozwiązuje ten problem, filtrując żądania przed serwerem WWW, tj. przed wykonaniem PHP i przed uruchomieniem CMS, nawet zanim serwer WWW cokolwiek zrobi. Tak więc, na przykład, jeśli masz 1000 jednoczesnych odwiedzających witrynę WordPress i 50% z nich jest złośliwych, unikniesz 500 uruchomień CMS i 500 uruchomień PHP. Oszczędzasz zarówno pamięć RAM, jak i liczbę żądań MySQL i zapobiegasz wpływowi tych złośliwych wizyt na wydajność prawdziwych odwiedzających.

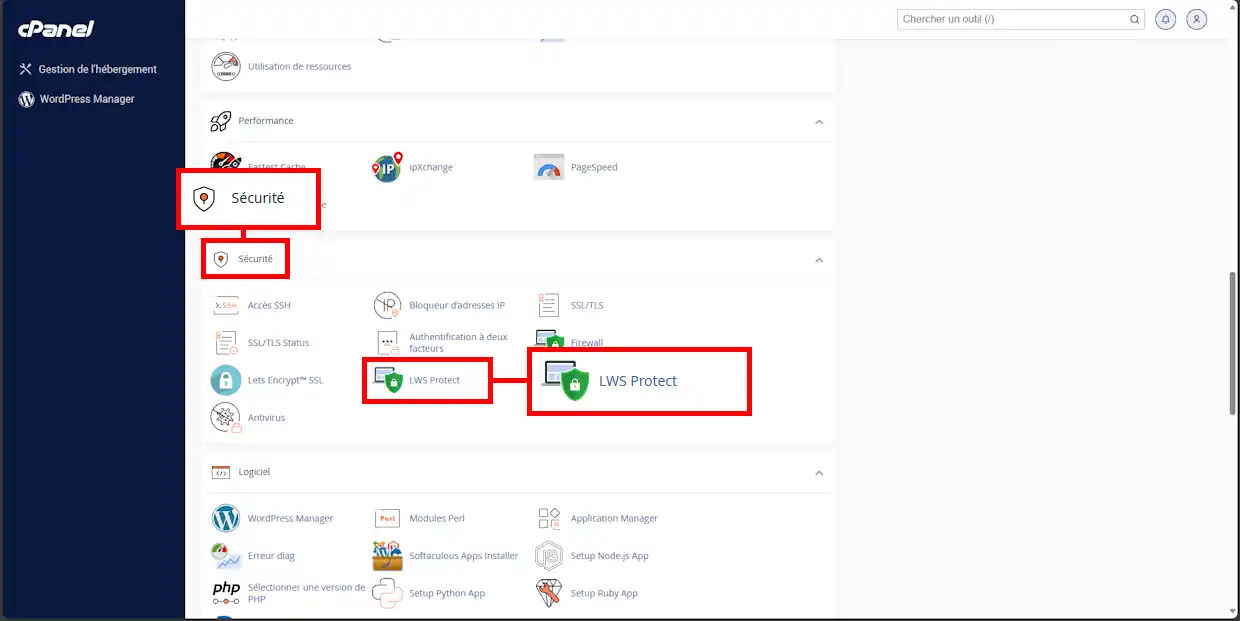

Za pomocą ikony "LWS Protect " w panelu sterowania cPanel można natychmiast aktywować zestaw reguł, aby zastosować ogólny profil zabezpieczeń. LWS oferuje obecnie trzy profile bezpieczeństwa:

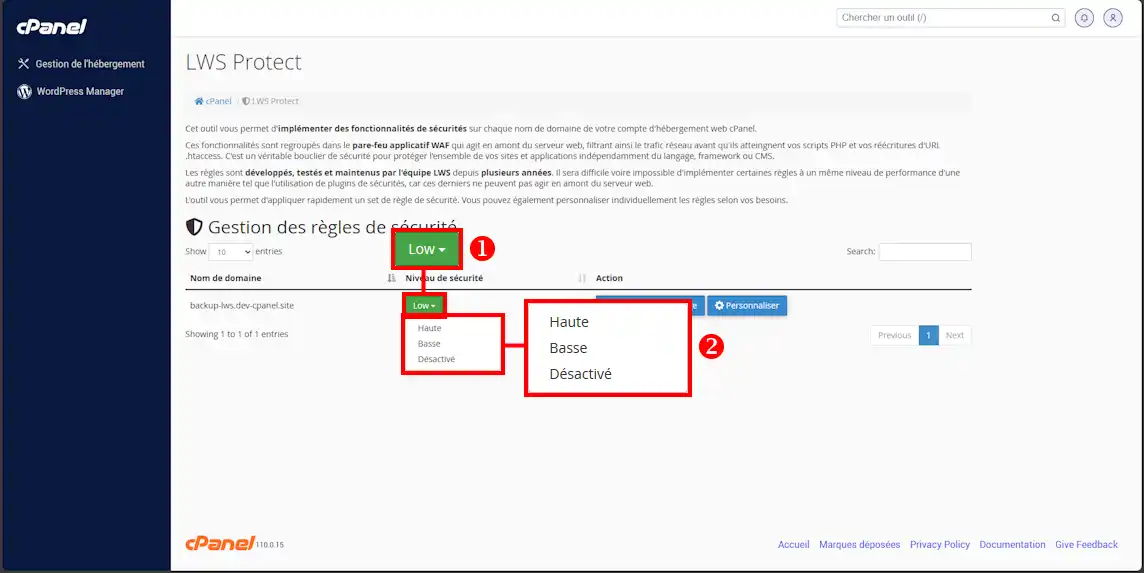

Aby zmienić aktywny zestaw reguł na stronie internetowej, kliknij poziom zabezpieczeń powiązany z daną nazwą domeny (1) i wybierz nowy poziom zabezpieczeń (2) :

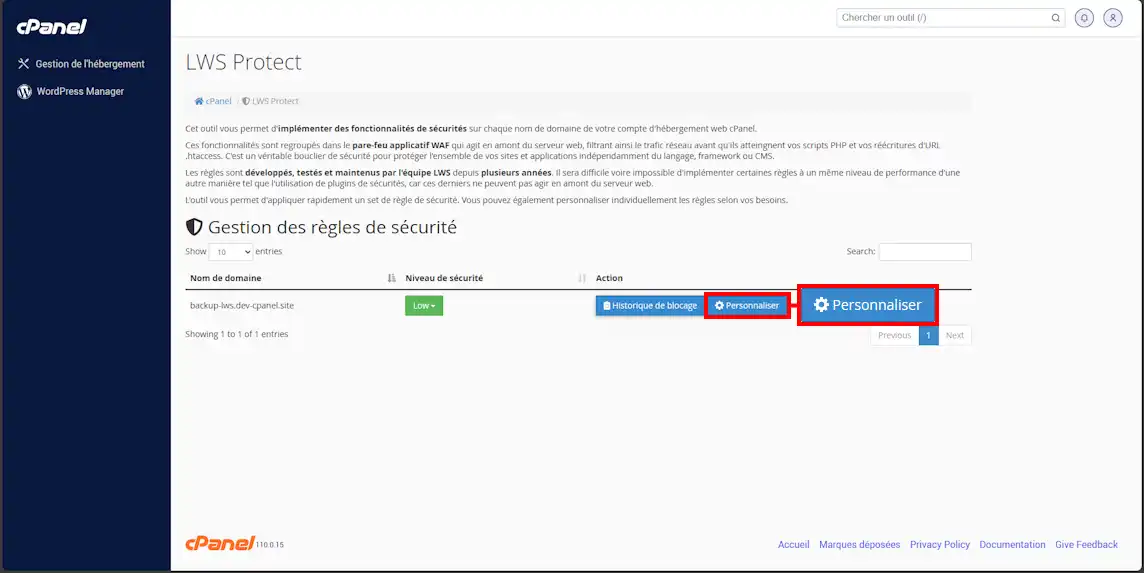

Reguły bezpieczeństwa LWS Protect można również dostosować indywidualnie, klikając przycisk "Dostosuj ":

Reguły bezpieczeństwa oferowane przez LWS Protect są pogrupowane w różne kategorie w zależności od zakresu ich działania:

Każda reguła bezpieczeństwa ma co najmniej dwa stany: aktywny i nieaktywny. Aktywując określone reguły, można dostosować ich parametry:

Reguły są natychmiast aktywne i są kompatybilne ze wszystkimi naszymi innymi narzędziami do optymalizacji wydajności: Fastest Cache, LiteSpeed i Ipxchange.

Zalecana reguła.

Ta reguła implementuje wstępną kontrolę podczas uzyskiwania dostępu do popularnych stron administracyjnych (wp-admin, administrator, admin*, wp-login.php itp.) w celu zablokowania narzędzi maskujących się jako przeglądarka internetowa. Weryfikacja odbywa się poprzez wysłanie strony captcha, aby upewnić się, że żądania rzekomo wykonane przez przeglądarki są faktycznie wykonane przez ludzi za przeglądarką internetową, a nie przez bota.

Zalecana reguła.

Ta reguła uniemożliwia dostęp HTTP do popularnych folderów programistycznych, takich jak pliki .sql, foldery .git, pliki .env itp. Zapobiega to wyciekom informacji w przypadku, gdy zapomnisz usunąć zapasowy plik .sql, na przykład na swojej stronie internetowej podczas fazy projektowania.

Aktywuj ostrożnie. Nie jest kompatybilna z WordPress.

Ta reguła blokuje bezpośredni dostęp do plików .php, uniemożliwiając dostęp do wszystkich adresów URL z terminem ".php", co zapobiega możliwemu obejściu przepisywania adresów URL zdefiniowanych w pliku .htaccess.

Aktywuj ostrożnie.

Agresywny anty-DDoS przeprowadza wstępną kontrolę wszystkich żądań HTTP wysyłanych do witryny przez przeglądarkę internetową. Mechanizm, który jest identyczny z mechanizmem weryfikacji przeglądarki w folderach administratora, uniemożliwia automatycznym robotom dotarcie do Twojej witryny.

Aktywuj ostrożnie. Może powodować problemy z niektórymi wtyczkami WordPress.

Systematycznie blokuje dostęp do pliku xmlrpc. php z błędem 403. Plik, który był używany do wykonywania żądań API do WordPressa, jest obecnie w dużej mierze zastąpiony przez wp-admin/admin-ajax.php. Jest on jednak zachowany dla kompatybilności wstecznej z narzędziami, które nadal polegają na xmlrpc.php.

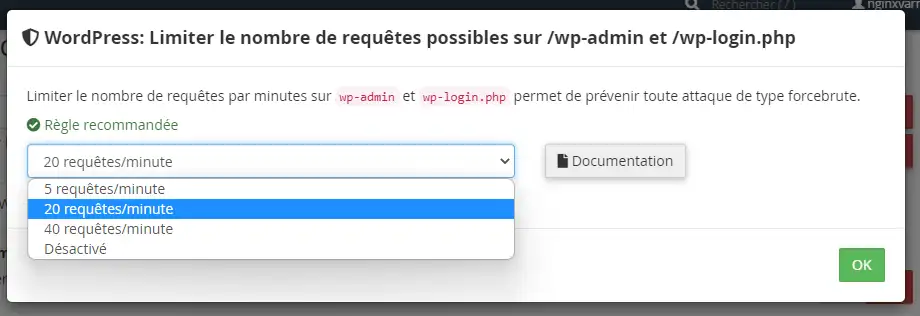

Zalecane i domyślnie aktywne przy 20 żądaniach/10 minut

Ta reguła ogranicza liczbę żądań, które adres IP może wykonać do wp-admin i wp-login.php. Licznik żądań jest taki sam dla wszystkich witryn w naszym parku, tylko próg blokowania jest specyficzny dla każdej witryny. Umożliwia to blokowanie dwóch rodzajów ataków za pomocą jednej reguły: ataków bruteforce ukierunkowanych na pojedynczą witrynę i ataków bruteforce ukierunkowanych na dużą liczbę witryn.

Ponieważ licznik jest wspólny, konieczne będzie dostosowanie tego progu blokowania do liczby witryn hostowanych i dostępnych jednocześnie. Jeśli masz kilka witryn i otwierasz pulpit nawigacyjny jednocześnie na jednym komputerze, jest wysoce prawdopodobne, że będziesz musiał dostosować próg blokowania, aby uniknąć zablokowania.

Błąd 403 jest wyświetlany, gdy blokowanie jest skuteczne, a odblokowanie następuje, gdy tylko liczba żądań wykonanych przez adres IP w ciągu ostatnich 600 sekund ponownie spadnie poniżej progu blokowania.

Zalecane i domyślnie aktywne

Ta reguła uniemożliwia dostęp do wrażliwych plików i ścieżek WordPress. Zapobiega między innymi wykonywaniu plików .php w folderze przesyłania WordPress i w folderze wp-includes, zmniejszając w ten sposób ryzyko uszkodzenia w wyniku włamania lub infekcji wirusowej w witrynie.

Blokuj lub ograniczaj liczbę żądań na minutę, które mogą wykonywać roboty SEO, takie jak Ahrefs, Semrush i Majestic. Roboty są identyfikowane przez ich User-Agent i/lub adres IP.

Zalecane.

Umożliwia blokowanie fałszywych robotów za pomocą strony błędu 403. Używamy nagłówka User-Agent i adresu IP do identyfikacji fałszywych robotów. Na przykład, jeśli robot określa "Googlebot" jako User-Agent, ale żądanie nie pochodzi z jednego z adresów IP w sieci Google, żądanie zostanie zablokowane.

Blokuje złośliwe boty na publicznych czarnych listach botów. Boty są identyfikowane jako złośliwe lub nie na podstawie ich adresu IP i/lub User-Agent. Wyświetlony zostanie błąd 403.

Zalecane.

Blokuj żądanie, gdy nagłówek HTTP "User-Agent" jest pusty. Dzieje się tak często w przypadku domyślnych konfiguracji narzędzi do skanowania luk w zabezpieczeniach używanych przez hakerów. Zostanie wówczas wyświetlony błąd 403.

Zalecana i domyślnie aktywna opcja "Sprawdź przeglądarkę za pomocą captcha".

Ta reguła blokuje dostęp do witryny przez adresy IP zgłoszone jako złośliwe. Używamy kilku publicznych baz danych do identyfikacji złośliwych adresów IP. Reputacja adresu IP jest przechowywana w naszych rejestrach przez maksymalnie 24 godziny. Jeśli adres IP ma złą reputację, zostanie wykonane sprawdzenie captcha lub blokada z błędem 403, w zależności od wybranej opcji blokowania.

Ta reguła blokuje dostęp do witryny z sieci Tor. Sieć Tor jest wykrywana poprzez identyfikację adresu IP w publicznej bazie danych Tor Exit Nodes. Jeśli adres IP znajduje się na liście, wyświetlony zostanie błąd 403.

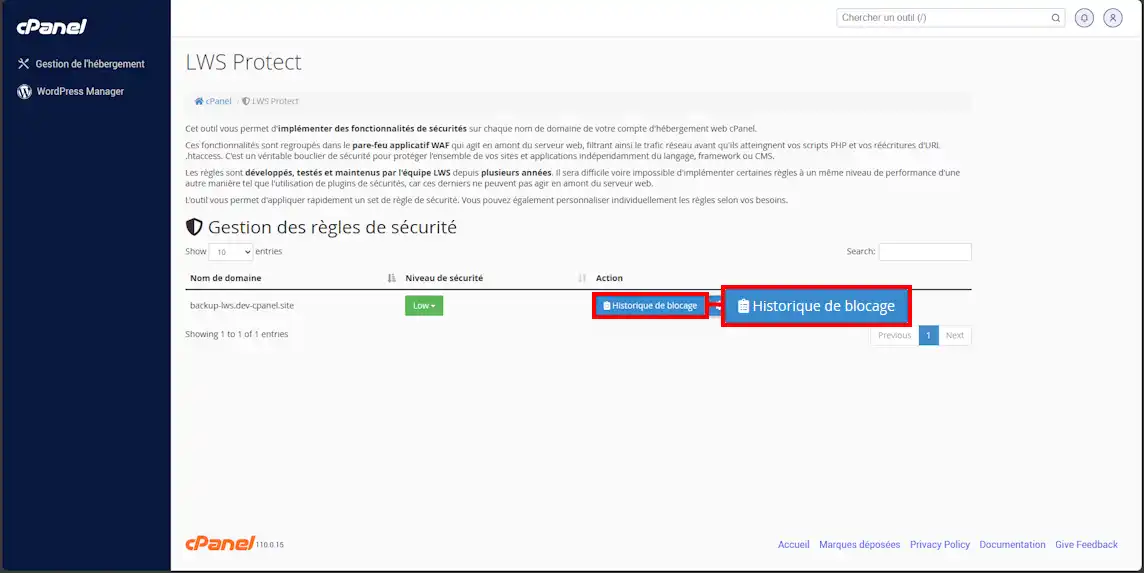

Aby wyświetlić blokady dokonane przez LWS Protect, przejdź do LWS Protect i kliknij przycisk "Historia blokowania " powiązany z daną nazwą domeny:

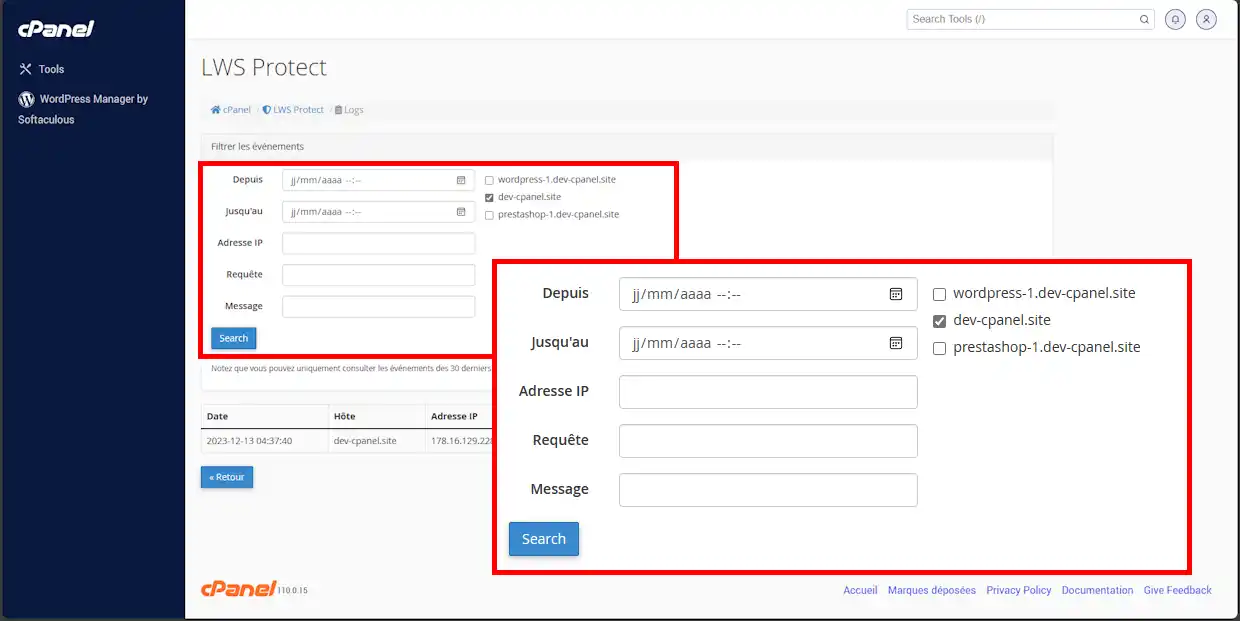

Następnie można filtrować zdarzenia zgodnie z własnymi potrzebami:

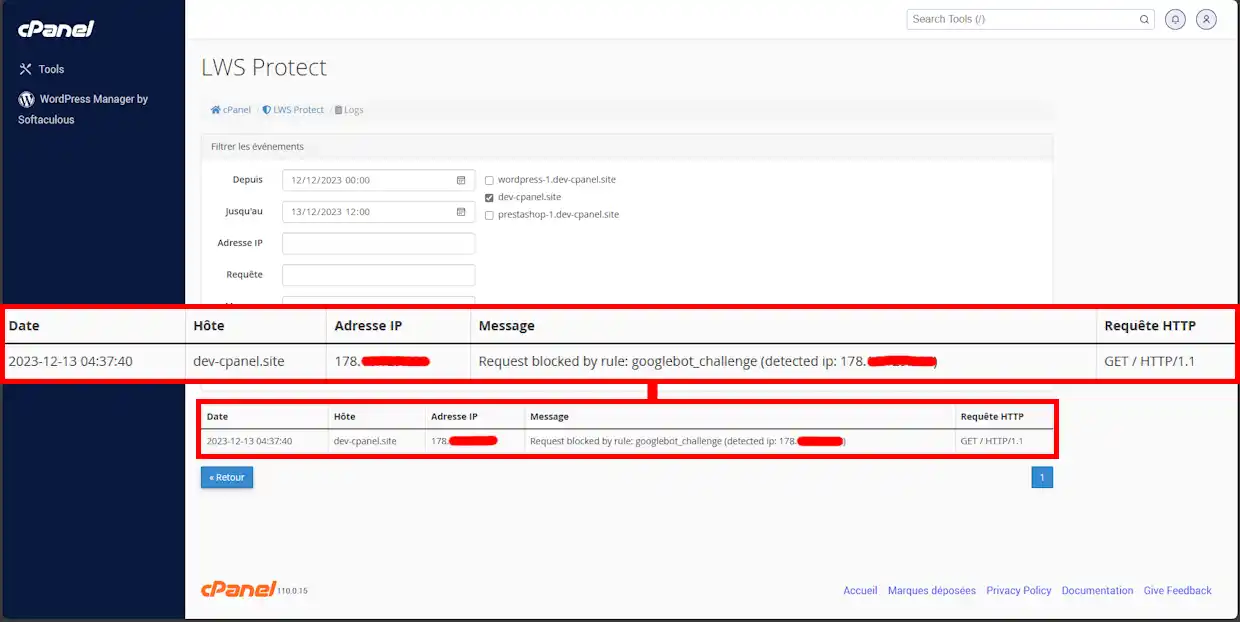

Po kliknięciu przycisku "Szukaj" dzienniki są aktualizowane z uwzględnieniem skonfigurowanych filtrów:

Oceń ten artykuł :

5/5 | 1 opinia

Ten artykuł był dla Ciebie przydatny ?

Tak

Nie

1mn czytanie

Jak korzystać z menedżera odmów IP w cPanelu?

0mn czytanie

Jak aktywować certyfikat Let's Encrypt SSL w cPanelu?

0mn czytanie

Jak mogę łatwo zainstalować płatny certyfikat SSL w cPanelu?

0mn czytanie

Zabezpiecz swoją witrynę za pomocą ModSecurity w pakiecie cPanel

Bonjour,

Si vous n'êtes pas en capacité d'ouvrir la section LWS Protect, je vous invite vivement à ouvrir une demande d'assistance technique depuis votre espace client afin que l'un de nos techniciens vous apporte une réponse dans les plus brefs délais afin d'analyser votre problème.

Dans le cas où vous souhaiteriez contacter notre assistance technique, je vous inviterais à suivre cette documentation guidant dans l'ouverture d'une demande.

Je vous remercie pour votre attention et reste à votre disposition pour toutes autres demandes ou interrogations complémentaires à propos de nos services.

Cordialement, L'équipe LWS.