Beoordeel dit artikel :

5/5 | 1 mening

Dit artikel was nuttig voor jou ?

Ja

Geen

Vous avez noté 0 étoile(s)

Sommaire

Procédure

Met de LWS Protect tool, beschikbaar in de "Security" sectie van uw cPanel controlepaneel, kunt u uw website beveiligen in slechts een paar eenvoudige klikken door de beveiligingsregels aan te passen die stroomopwaarts van de webserver van uw hostingpakket van kracht zijn.

Deze beveiligingsregels treden in werking zodra het verkeer stroomopwaarts van de webserver binnenkomt, ver voorbij Apache of PHP, waardoor u aanzienlijk bespaart op resources en efficiënter kunt werken. HTTP-verzoeken worden geanalyseerd door de ingebouwde applicatiefirewall van Fastest Cache voordat ze naar de webserver worden gestuurd, lang voordat ModSecurity of zelfs uw beveiligingsplugins dat doen.

Naast de eenvoudige beveiligingsregels die ModSecurity biedt, gebruikt LWS Protect externe tools voor reputatieanalyse en beveiligingsregels die intern zijn ontwikkeld als reactie op aanvallen die door onze systeembeheerders zijn geïdentificeerd.

| Beschrijving | Beveiligingsniveau | Mogelijke waarden | |

| Laag | Hoog | ||

| Generieke regels | |||

| Browsercontrole op huidige beheerpagina's | Uitgeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| HTTP-toegang blokkeren op huidige ontwikkelingsmappen | Ingeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| HTTP-toegang tot .php-bestanden blokkeren | Uitgeschakeld | Uitgeschakeld | Ingeschakeld Uitgeschakeld |

| Agressieve anti-DDoS | Uit | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| WordPress | |||

| WordPress : xmlrpc.php blokkeren | Ingeschakeld | Ingeschakeld | Uitgeschakeld Uitgeschakeld |

| WordPress: Beperk het aantal mogelijke verzoeken naar /wp-admin en /wp-login.php | 20 verzoeken / 10 minuten | 5 verzoeken / 10 minuten | Uitgeschakeld 5 verzoeken / 10 minuten 20 verzoeken / 10 minuten 40 verzoeken / 10 minuten |

| WordPress: gevoelige bestanden blokkeren | Ingeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| Bots | |||

| SEO-bots blokkeren/beperken | Uitgeschakeld | 20 verzoeken / minuut | Uitgeschakeld Alles blokkeren 5 verzoeken / minuut 20 aanvragen / minuut 40 aanvragen / minuut |

| Neprobots blokkeren | Ingeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| Kwaadaardige bots blokkeren | Uitgeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

| Lege User-Agent blokkeren | Ingeschakeld | Ingeschakeld | Ingeschakeld Uit |

| IP-reputatie | |||

| Kwaadaardige IP's blokkeren | Browser controleren met captcha | Blokkeren | Blokkeer Controleer browser met captcha Uitgeschakeld |

| Tor-netwerk blokkeren | Uitgeschakeld | Ingeschakeld | Ingeschakeld Uitgeschakeld |

In tegenstelling tot de beveiligingsplugins die bij CMS'en worden geleverd, werkt LWS Protect stroomopwaarts van de webserver, zelfs voordat PHP kan draaien. Daarentegen vereisen CMS beveiligingsplugins dat PHP draait en ten minste een deel van het CMS is opgestart, waardoor elk verzoek veel resources vergt en dus een negatieve invloed heeft op de prestaties van andere bezoekers van de site. Voor een kleine site kan dit probleem onopvallend en transparant zijn, maar op grotere schaal loopt u het risico dat uw webhostingpakket verzadigd raakt, vooral als u veel gelijktijdige bezoekers hebt die allemaal dynamische elementen (= waarvoor PHP moet draaien) opvragen.

LWS Protect lost dit probleem op door verzoeken stroomopwaarts van de webserver te filteren, d.w.z. voordat PHP wordt uitgevoerd en voordat het CMS wordt gestart, zelfs voordat de webserver iets doet. Dus als u bijvoorbeeld 1000 gelijktijdige bezoekers hebt op uw WordPress site en 50% daarvan zijn kwaadwillend, dan vermijdt u 500 uitvoeringen van uw CMS en 500 uitvoeringen van PHP. U bespaart zowel RAM als het aantal MySQL requests en u voorkomt dat deze kwaadaardige bezoekers de prestaties van uw echte bezoekers beïnvloeden.

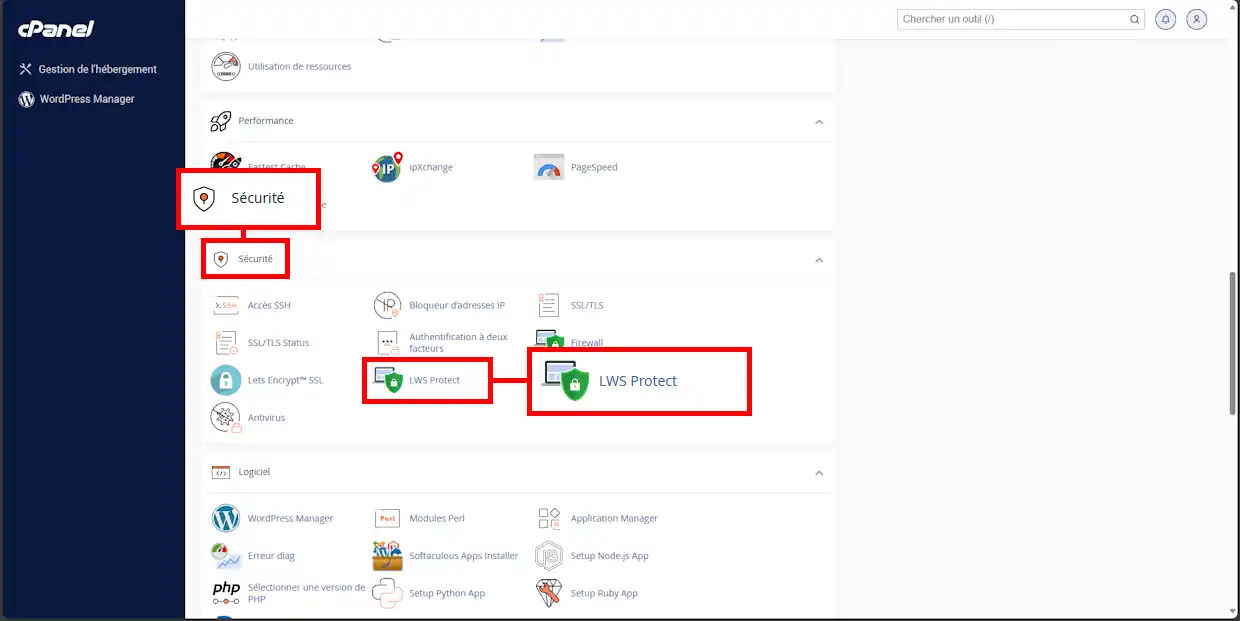

Vanuit het 'LWS Protect ' icoon op je cPanel controlepaneel kun je direct een regelset activeren om een generiek beveiligingsprofiel toe te passen. LWS biedt momenteel drie beveiligingsprofielen:

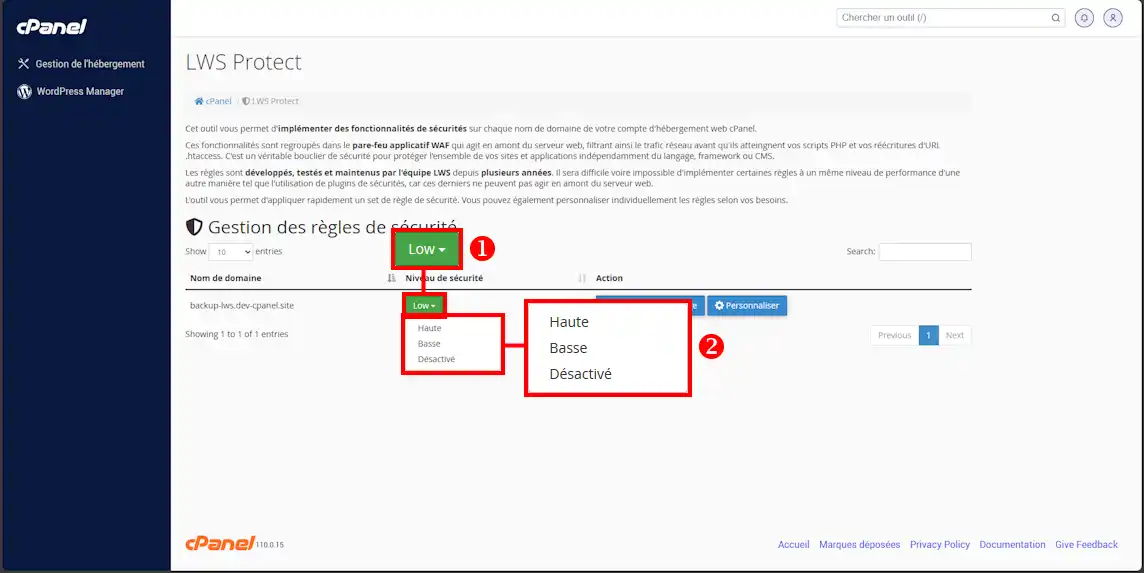

Om de actieve regelset op een website te wijzigen, klik je op het beveiligingsniveau dat bij de betreffende domeinnaam hoort (1) en kies je een nieuw beveiligingsniveau (2) :

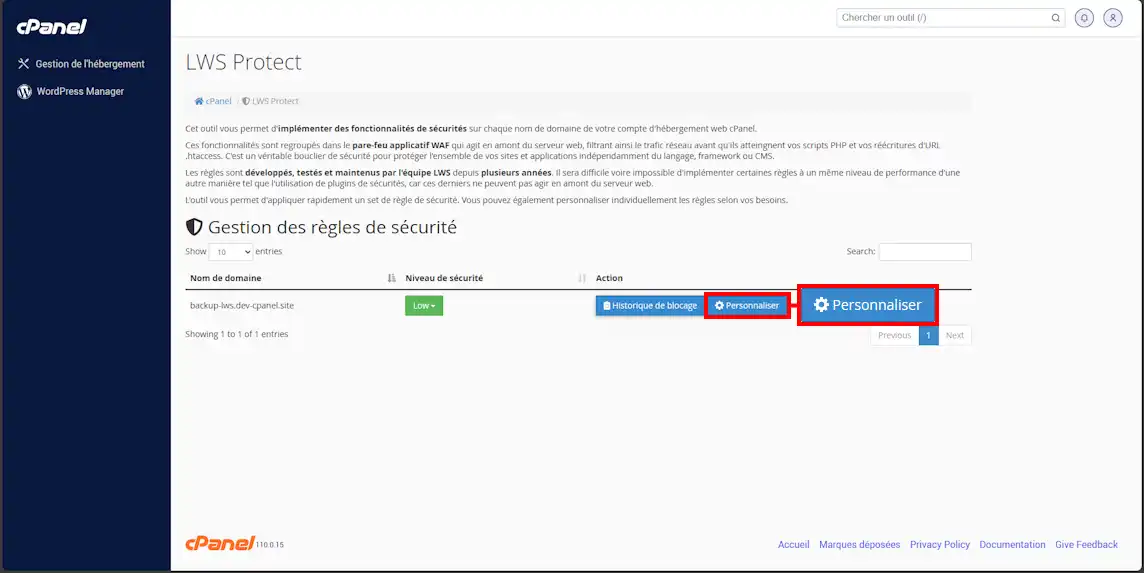

U kunt de LWS Protect beveiligingsregels ook individueel aanpassen door op "Aanpassen " te klikken:

De door LWS Protect aangeboden beveiligingsregels zijn gegroepeerd in verschillende categorieën op basis van hun werkingssfeer:

Elke beveiligingsregel heeft ten minste twee statussen: actief en inactief. Door bepaalde regels te activeren, kun je hun parameters verfijnen:

De regels zijn direct actief en zijn compatibel met al onze andere tools voor prestatieoptimalisatie: Fastest Cache, LiteSpeed en Ipxchange.

Aanbevolen regel.

Deze regel implementeert een voorafgaande controle bij het openen van algemene beheerpagina's (wp-admin, administrator, admin*, wp-login.php, enz.) om tools te blokkeren die zich voordoen als een webbrowser. Verificatie wordt uitgevoerd door het verzenden van een captcha-pagina om ervoor te zorgen dat de aanvragen die zogenaamd door browsers worden gedaan, daadwerkelijk door mensen achter een webbrowser worden gedaan en niet door een bot.

Aanbevolen regel.

Deze regel voorkomt HTTP-toegang tot veelgebruikte ontwikkelmappen, zoals .sql-bestanden, .git-mappen, .env-bestanden, etc. Dit voorkomt informatielekken in het geval dat je bijvoorbeeld een backup .sql-bestand vergeet te verwijderen op je website tijdens de ontwerpfase.

Met voorzichtigheid activeren. Niet compatibel met WordPress.

Deze regel blokkeert directe toegang tot .php-bestanden door de toegang te blokkeren tot alle URL's met de term ".php", wat elke mogelijke omzeiling van URL-herschrijvingen voorkomt die je hebt gedefinieerd in je .htaccess-bestand.

Met voorzichtigheid activeren.

Agressieve anti-DDoS voert een voorafgaande controle uit op alle HTTP-verzoeken die door een webbrowser aan je website worden gedaan. Het mechanisme, dat identiek is aan het browserverificatiemechanisme in de beheerdersmappen, voorkomt dat geautomatiseerde robots je website kunnen bereiken.

Met voorzichtigheid activeren. Kan problemen veroorzaken met sommige WordPress plugins.

Blokkeert systematisch de toegang tot het xmlrpc.php bestand met een 403 foutmelding. Een bestand dat vroeger werd gebruikt om API verzoeken te doen aan WordPress, het is nu grotendeels vervangen door wp-admin/admin-ajax.php. Het wordt echter bewaard voor achterwaartse compatibiliteit met tools die nog steeds vertrouwen op xmlrpc.php.

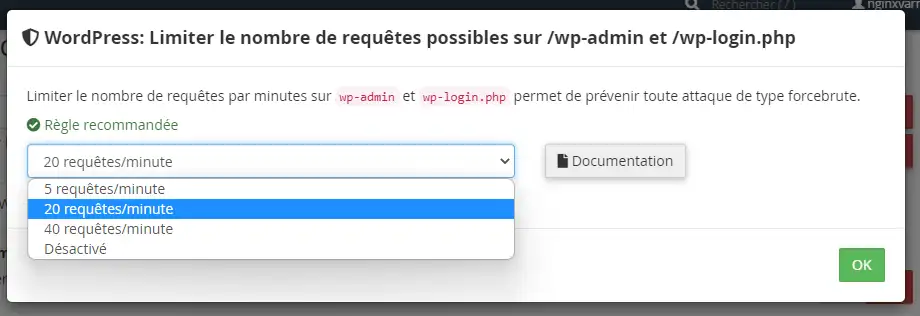

Aanbevolen en standaard actief op 20 aanvragen/10 minuten

Deze regel beperkt het aantal aanvragen dat een IP-adres kan doen naar wp-admin en wp-login.php. De verzoekteller is hetzelfde voor alle websites in ons park, alleen de blokkeerdrempel is specifiek voor elke website. Dit maakt het mogelijk om twee soorten aanvallen te blokkeren met een enkele regel: bruteforce aanvallen gericht op een enkele website en bruteforce aanvallen gericht op een groot aantal websites.

Omdat de teller algemeen is, moet je deze blokkeerdrempel aanpassen aan het aantal sites dat je host en tegelijkertijd opent. Als je meerdere sites hebt en je opent het dashboard tegelijkertijd op één pc, dan is het zeer waarschijnlijk dat je de blokkeerdrempel moet aanpassen om te voorkomen dat je geblokkeerd wordt.

Er wordt een 403-fout weergegeven als de blokkering effectief is en de blokkering wordt opgeheven zodra het aantal aanvragen dat het IP-adres in de afgelopen 600 seconden heeft gedaan weer onder de blokkeerdrempel valt.

Aanbevolen en standaard actief

Deze regel voorkomt toegang tot gevoelige WordPress bestanden en paden. Het voorkomt onder andere het uitvoeren van .php-bestanden in de WordPress uploadmap en in de wp-includes map, waardoor het risico op schade na een inbraak of virusinfectie op je site wordt verkleind.

Blokkeer of beperk het aantal verzoeken per minuut dat SEO robots zoals Ahrefs, Semrush en Majestic kunnen doen. Robots zijn te herkennen aan hun User-Agent en/of IP-adres.

Aanbevolen.

Hiermee kunt u neprobots blokkeren met een 403-foutpagina. We gebruiken de User-Agent header en het IP-adres om neprobots te identificeren. Als een robot bijvoorbeeld "Googlebot" als User-Agent opgeeft, maar het verzoek niet afkomstig is van een van de IP-adressen in het Google-netwerk, wordt het verzoek geblokkeerd.

Blokkeert schadelijke bots op openbare bot-blacklists. Bots worden geïdentificeerd als kwaadaardig of niet door hun IP-adres en/of User-Agent. Er wordt dan een 403-fout weergegeven.

Aanbevolen.

Blokkeer het verzoek als de HTTP-header "User-Agent" leeg is. Dit komt vaak voor bij de standaardconfiguraties van kwetsbaarheidsscantools die door hackers worden gebruikt. Er wordt dan een 403-fout weergegeven.

Aanbevolen en standaard actief op "Controleer browser met een captcha".

Deze regel blokkeert de toegang tot de website door IP-adressen die als kwaadaardig zijn gerapporteerd. We gebruiken verschillende openbare databases om schadelijke IP-adressen te identificeren. De reputatie van een IP-adres wordt tot 24 uur in onze records bewaard. Er wordt een captcha-controle uitgevoerd als het IP-adres een slechte reputatie heeft, of een blokkering met een 403-fout, afhankelijk van je blokkeerkeuze.

Deze regel blokkeert de toegang tot je website vanaf het Tor-netwerk. Het Tor netwerk wordt gedetecteerd door het IP adres te identificeren in de openbare database van Tor Exit Nodes. Er wordt een 403-fout weergegeven als het IP-adres op de lijst staat.

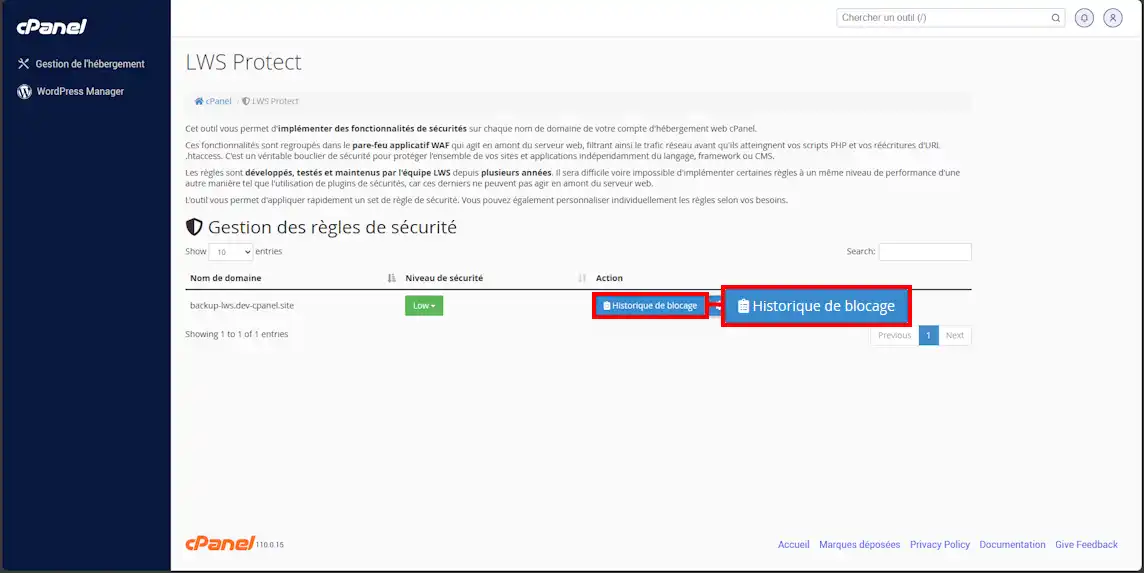

Om de blokkades van LWS Protect te bekijken, ga je naar LWS Protect en klik je op de knop "Blokkeergeschiedenis " die bij de betreffende domeinnaam hoort:

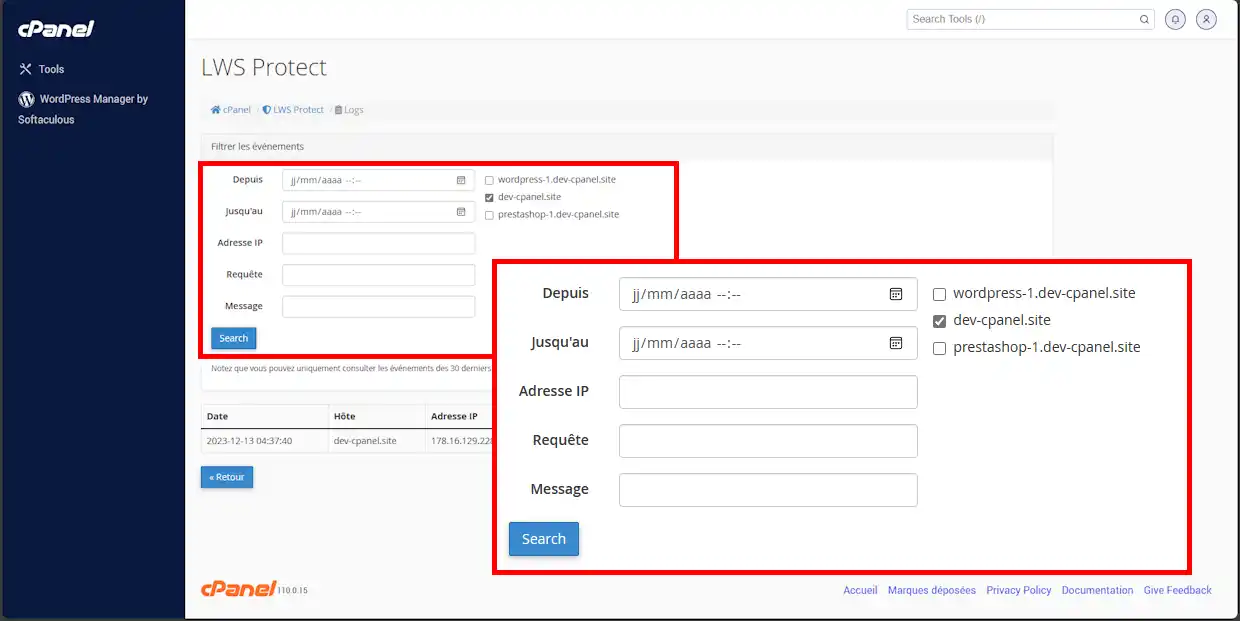

U kunt dan de gebeurtenissen filteren op basis van uw behoeften:

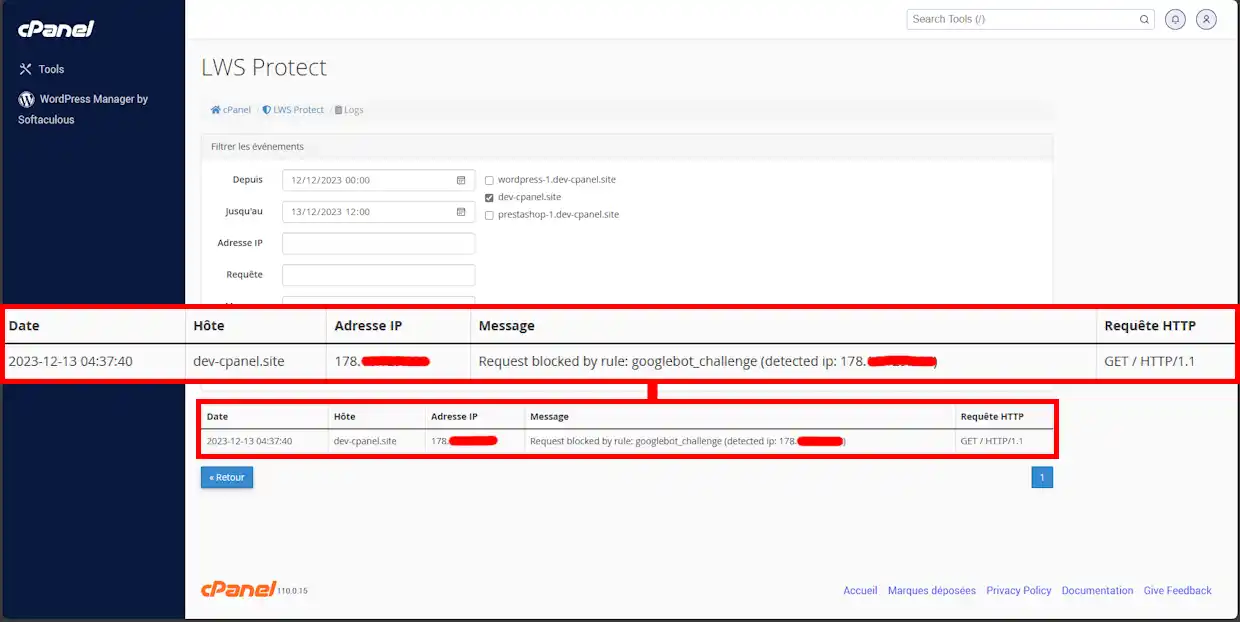

Zodra je op "Zoeken" hebt geklikt, worden de logs bijgewerkt, rekening houdend met de filters die zijn ingesteld:

Beoordeel dit artikel :

5/5 | 1 mening

Dit artikel was nuttig voor jou ?

Ja

Geen

1mn lezen

Hoe gebruik ik de IP-weigeringsmanager in cPanel?

0mn lezen

Hoe activeer ik een Let's Encrypt SSL-certificaat op cPanel?

0mn lezen

Hoe kan ik eenvoudig een betaald SSL-certificaat installeren op cPanel?

0mn lezen

Beveilig je website met ModSecurity op je cPanel pakket

Bonjour,

Si vous n'êtes pas en capacité d'ouvrir la section LWS Protect, je vous invite vivement à ouvrir une demande d'assistance technique depuis votre espace client afin que l'un de nos techniciens vous apporte une réponse dans les plus brefs délais afin d'analyser votre problème.

Dans le cas où vous souhaiteriez contacter notre assistance technique, je vous inviterais à suivre cette documentation guidant dans l'ouverture d'une demande.

Je vous remercie pour votre attention et reste à votre disposition pour toutes autres demandes ou interrogations complémentaires à propos de nos services.

Cordialement, L'équipe LWS.