Ohodnotit tento článek :

5/5 | 1 názor

Tento článek byl pro vás užitečný ?

Ano

Ne

Vous avez noté 0 étoile(s)

Sommaire

Procédure

Nástroj LWS Protect, který je k dispozici v sekci "Zabezpečení" ovládacího panelu cPanel, umožňuje zabezpečit vaše webové stránky několika snadnými kliknutími pomocí přizpůsobení bezpečnostních pravidel, která jsou zavedena před webovým serverem vašeho hostingového balíčku.

Tato bezpečnostní pravidla se projeví, jakmile provoz dorazí před webový server, tedy daleko za Apache nebo PHP, což vám zajistí výraznou úsporu prostředků a vyšší efektivitu. Požadavky HTTP jsou analyzovány vestavěným aplikačním firewallem Fastest Cache ještě před jejich odesláním na webový server, dlouho před ModSecurity nebo dokonce vašimi bezpečnostními pluginy.

Kromě jednoduchých bezpečnostních pravidel, která nabízí ModSecurity, využívá LWS Protect externí nástroje pro analýzu reputace a bezpečnostní pravidla vyvinutá vlastními silami v reakci na útoky identifikované našimi správci systému.

| Popis | Úroveň zabezpečení | Možné hodnoty | |

| Nízká | Vysoká | ||

| Obecná pravidla | |||

| Kontrola prohlížeče na aktuálních stránkách správy | Zakázáno | Povoleno | Povoleno Zakázáno |

| Blokovat přístup HTTP na aktuálních vývojových složkách | Povoleno | Povoleno | Povoleno Zakázáno |

| Blokovat přístup HTTP k souborům .php | Zakázáno | Zakázáno | Povoleno Zakázáno |

| Agresivní anti-DDoS | Vypnuto | Povoleno | Povoleno Zakázáno |

| WordPress | |||

| WordPress : blokování souboru xmlrpc.php | Povoleno | Povoleno | Povoleno Zakázáno |

| WordPress: Omezení počtu možných požadavků na /wp-admin a /wp-login.php. | 20 požadavků / 10 minut | 5 požadavků / 10 minut | Zakázáno 5 požadavků / 10 minut 20 požadavků / 10 minut 40 požadavků / 10 minut |

| WordPress: blokování citlivých souborů | Povoleno | Povoleno | Povoleno Zakázáno |

| Boti | |||

| Blokovat/omezit roboty SEO | Zakázáno | 20 požadavků za minutu | Zakázáno Blokovat všechny 5 požadavků / minutu 20 požadavků / minutu 40 požadavků / minutu |

| Blokovat falešné roboty | Povoleno | Povoleno | Povoleno Zakázáno |

| Blokovat škodlivé roboty | Zakázáno | Povoleno | Povoleno Zakázáno |

| Blokování prázdných uživatelských agentů | Povoleno | Povoleno | Povoleno Vypnuto |

| Pověst IP | |||

| Blokování škodlivých IP adres | Kontrola prohlížeče pomocí captcha | Blokovat | Blokovat Kontrola prohlížeče pomocí captcha Zakázáno |

| Blokovat síť Tor | Zakázáno | Povoleno | Povoleno Zakázáno |

Na rozdíl od bezpečnostních zásuvných modulů dodávaných se systémy CMS působí LWS Protect před webovým serverem, ještě před spuštěním PHP. Bezpečnostní pluginy CMS naopak vyžadují, aby bylo spuštěno PHP a alespoň část CMS, což způsobuje, že každý požadavek je náročný na zdroje, a proto negativně ovlivňuje výkon ostatních návštěvníků webu. U malých stránek může být tento problém nenápadný a průhledný, ale ve větším měřítku hrozí, že se váš webhostingový balíček nasytí, zejména pokud máte hodně návštěvníků současně a všichni přistupují k dynamickým prvkům (= vyžadují spuštěný PHP).

LWS Protect tento problém řeší filtrováním požadavků před webovým serverem, tj. před spuštěním PHP a před spuštěním CMS, dokonce ještě předtím, než webový server něco udělá. Pokud tedy máte například 1000 současných návštěvníků webu WordPress a 50 % z nich je škodlivých, vyhnete se 500 spuštěním CMS a 500 spuštěním PHP. Ušetříte paměť RAM i počet požadavků MySQL a zabráníte tomu, aby tyto škodlivé návštěvy ovlivnily výkon vašich skutečných návštěvníků.

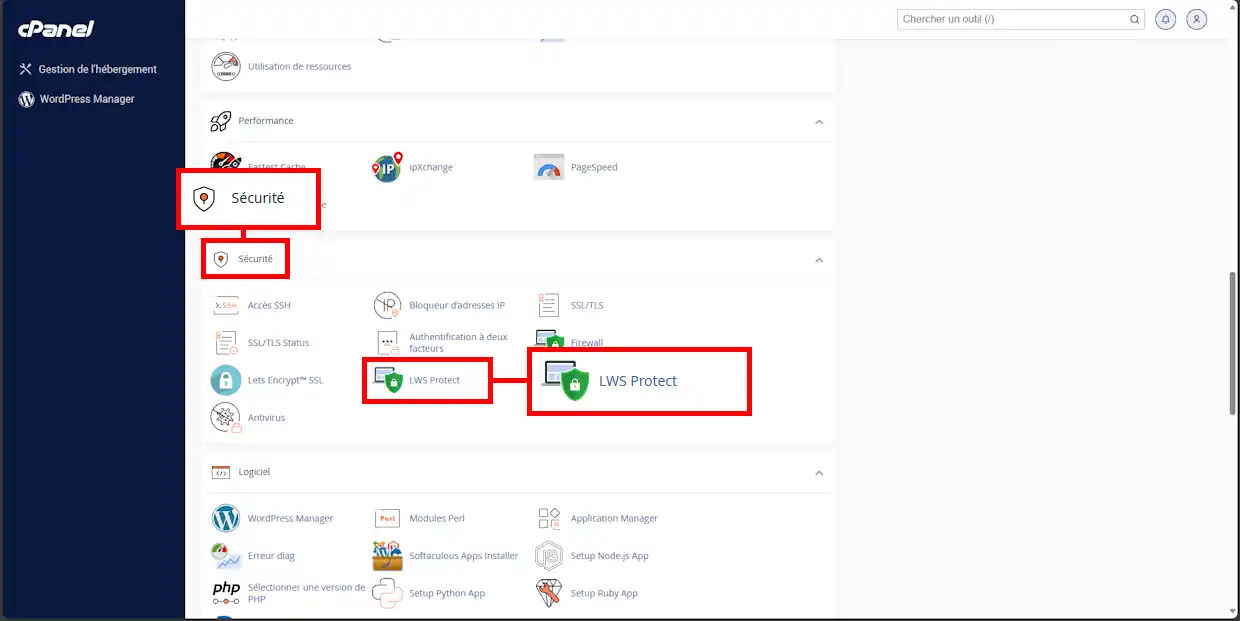

Z ikony "LWS Protect " na ovládacím panelu cPanel můžete okamžitě aktivovat sadu pravidel pro použití obecného bezpečnostního profilu. LWS v současné době nabízí tři bezpečnostní profily:

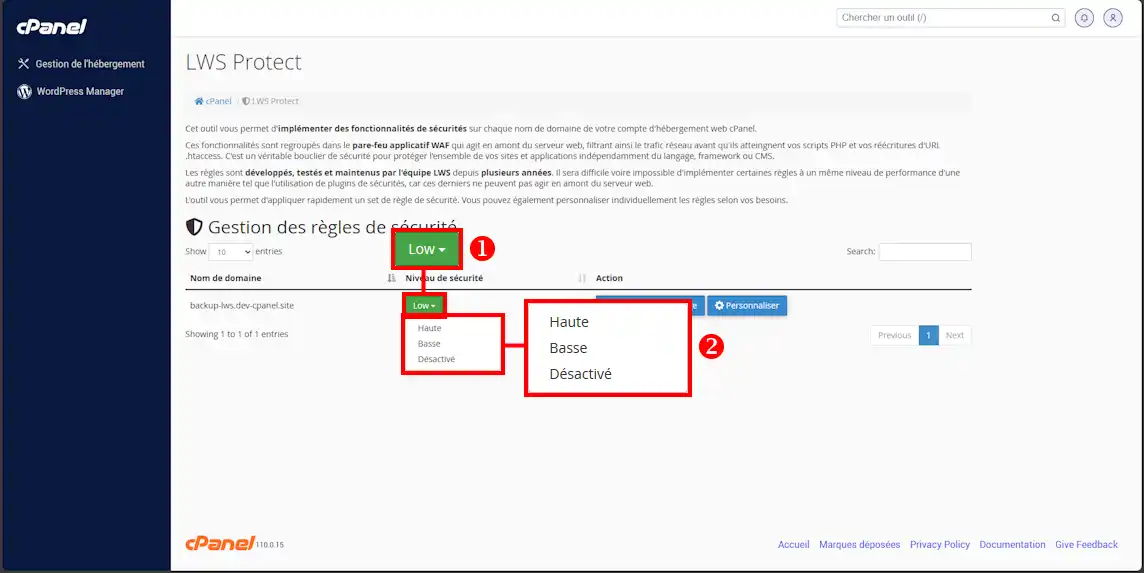

Chcete-li změnit aktivní sadu pravidel na webové stránce, klikněte na úroveň zabezpečení spojenou s příslušným názvem domény (1) a vyberte novou úroveň zabezpečení (2) :

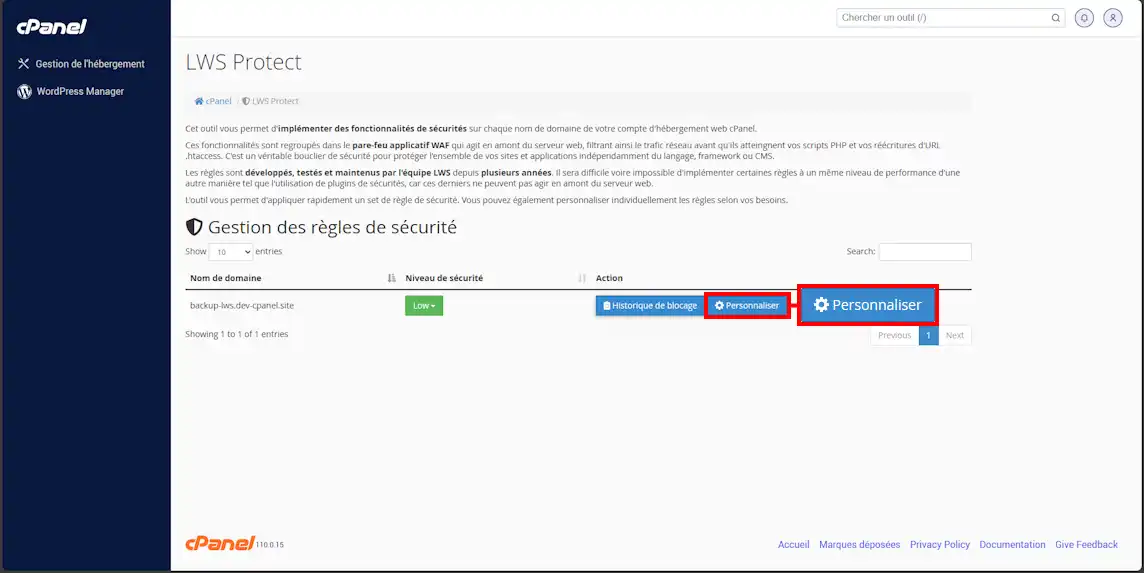

Pravidla zabezpečení LWS Protect můžete také individuálně přizpůsobit kliknutím na "Customise" (Přizpůsobit):

Bezpečnostní pravidla nabízená nástrojem LWS Protect jsou rozdělena do různých kategorií podle rozsahu jejich působení:

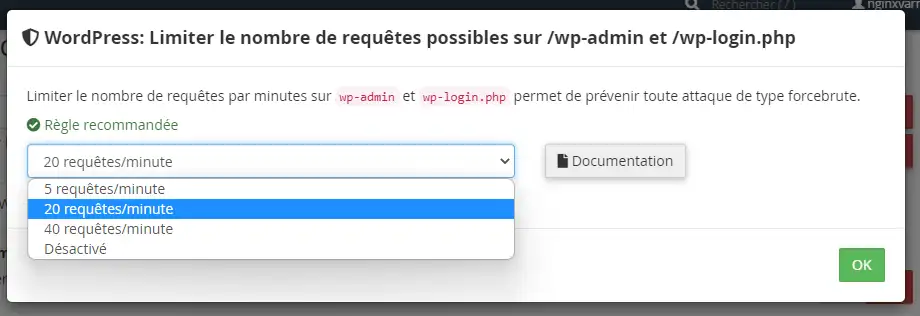

Každé bezpečnostní pravidlo má nejméně dva stavy: aktivní a neaktivní. Aktivací určitých pravidel můžete doladit jejich parametry:

Pravidla jsou okamžitě aktivní a jsou kompatibilní se všemi našimi dalšími nástroji pro optimalizaci výkonu: Fastest Cache, LiteSpeed a Ipxchange.

Doporučené pravidlo.

Toto pravidlo implementuje předběžnou kontrolu při přístupu na běžné stránky administrace (wp-admin, administrator, admin*, wp-login.php atd.) s cílem blokovat nástroje maskující se za webový prohlížeč. Ověření se provádí odesláním stránky captcha, aby se zajistilo, že požadavky údajně prováděné prohlížeči jsou skutečně prováděny lidmi za webovým prohlížečem, a ne botem.

Doporučené pravidlo.

Toto pravidlo zabraňuje přístupu HTTP k běžným vývojovým složkám, jako jsou soubory .sql, složky .git, soubory .env atd. Zabráníte tak úniku informací v případě, že například zapomenete odstranit záložní soubor .sql na svém webu během fáze návrhu.

Aktivujte s opatrností. Není kompatibilní se systémem WordPress.

Toto pravidlo blokuje přímý přístup k souborům .php tím, že zabraňuje přístupu ke všem adresám URL s výrazem ".php", což zabraňuje případnému obcházení přepisování adres URL, které jste definovali v souboru .htaccess.

Aktivujte s opatrností.

Agresivní anti-DDoS provádí předběžnou kontrolu všech požadavků HTTP odeslaných na vaše webové stránky webovým prohlížečem. Tento mechanismus, který je totožný s mechanismem ověřování prohlížeče ve složkách správce, zabraňuje automatickým robotům v přístupu na vaše webové stránky.

Aktivujte s opatrností. Může způsobit problémy s některými zásuvnými moduly WordPress.

Systematicky blokuje přístup k souboru xmlrpc.php s chybou 403. Soubor, který se dříve používal k provádění požadavků API na WordPress, nyní je z velké části nahrazen souborem wp-admin/admin-ajax.php. Je však zachován kvůli zpětné kompatibilitě s nástroji, které se stále spoléhají na xmlrpc.php.

Doporučeno a ve výchozím nastavení aktivní na 20 požadavků/10 minut.

Toto pravidlo omezuje počet požadavků, které může IP adresa provést na wp-admin a wp-login.php. Počítadlo požadavků je stejné pro všechny webové stránky v našem parku, pouze práh blokování je specifický pro každou webovou stránku. Díky tomu je možné jediným pravidlem blokovat dva typy útoků: útoky hrubou silou zaměřené na jednu webovou stránku a útoky hrubou silou zaměřené na velký počet webových stránek.

Vzhledem k tomu, že počítadlo je společné, je třeba tento práh blokování upravit podle počtu webů, které hostujete a ke kterým současně přistupujete. Pokud máte několik webů a otevíráte ovládací panel současně na jednom počítači, je velmi pravděpodobné, že budete muset upravit práh blokování, abyste se vyhnuli blokování.

Při účinném blokování se zobrazí chyba 403 a k odblokování dojde, jakmile počet požadavků provedených danou IP adresou za posledních 600 sekund opět klesne pod práh blokování.

Doporučeno a ve výchozím nastavení aktivní

Toto pravidlo zabraňuje přístupu k citlivým souborům a cestám WordPressu. Mimo jiné zabraňuje spuštění souborů .php ve složce pro nahrávání WordPressu a ve složce wp-includes, čímž snižuje riziko poškození po vniknutí nebo napadení webu virem.

Blokuje nebo omezuje počet požadavků za minutu, které mohou provádět SEO roboti, například Ahrefs, Semrush a Majestic. Roboti jsou identifikováni podle svého User-Agent a/nebo IP adresy.

Doporučujeme.

Umožňuje blokovat falešné roboty pomocí chybové stránky 403. K identifikaci falešných robotů používáme hlavičku User-Agent a IP adresu. Pokud například robot uvede jako User-Agent "Googlebot", ale požadavek nepochází z jedné z IP adres v síti Google, bude požadavek zablokován.

Blokuje škodlivé roboty na veřejných černých listinách botů. Boti jsou identifikováni jako škodliví nebo neškodní podle své IP adresy a/nebo User-Agent. Poté se zobrazí chyba 403.

Doporučeno.

Blokuje požadavek, pokud je hlavička HTTP "User-Agent" prázdná. K tomu často dochází u výchozích konfigurací nástrojů pro skenování zranitelností, které používají hackeři. Pak se zobrazí chyba 403.

Doporučeno a ve výchozím nastavení aktivní na "Kontrolovat prohlížeč pomocí captcha".

Toto pravidlo blokuje přístup na webové stránky z IP adres, které byly nahlášeny jako škodlivé. K identifikaci škodlivých IP adres používáme několik veřejných databází. Pověst IP adresy je v našich záznamech uchovávána po dobu až 24 hodin. Pokud má IP adresa špatnou reputaci, provede se kontrola captcha nebo se zablokuje chybou 403, v závislosti na vaší volbě blokování.

Toto pravidlo blokuje přístup na vaše webové stránky ze sítě Tor. Síť Tor je detekována identifikací IP adresy ve veřejné databázi výstupních uzlů Tor. Pokud je IP adresa v seznamu, zobrazí se chyba 403.

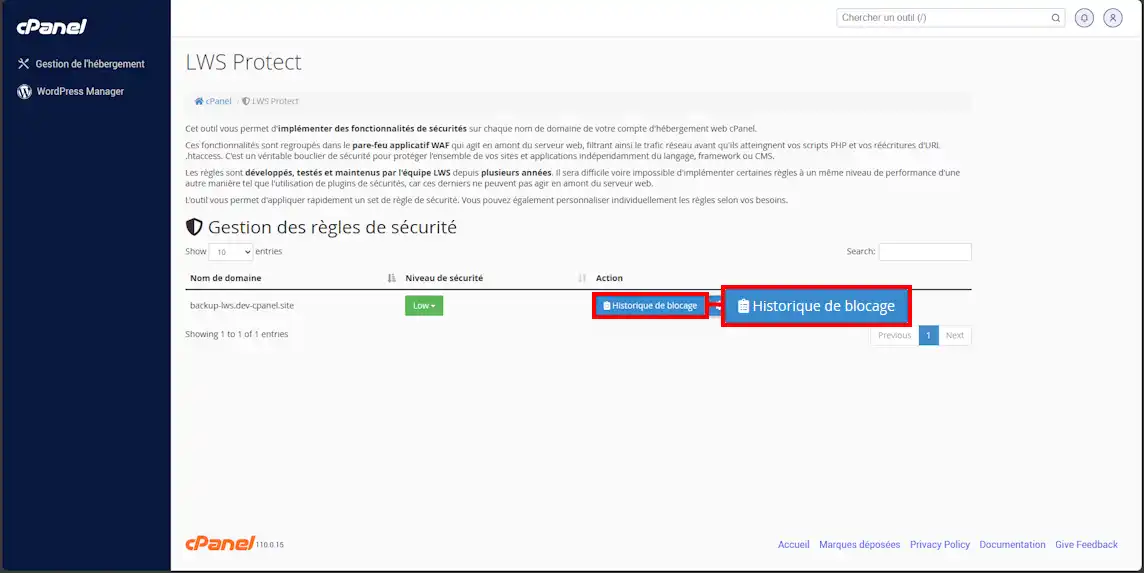

Chcete-li zobrazit blokace provedené systémem LWS Protect, přejděte na stránku LWS Protect a klikněte na tlačítko "Historie blokování" spojené s příslušným názvem domény:

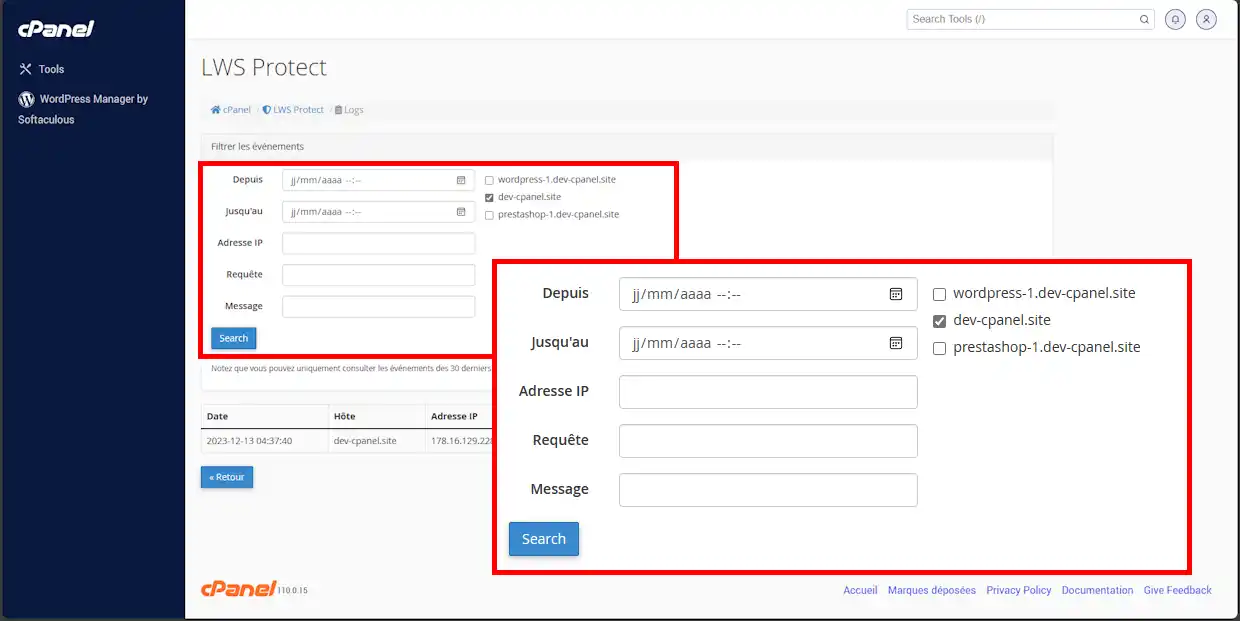

Poté můžete události filtrovat podle svých potřeb:

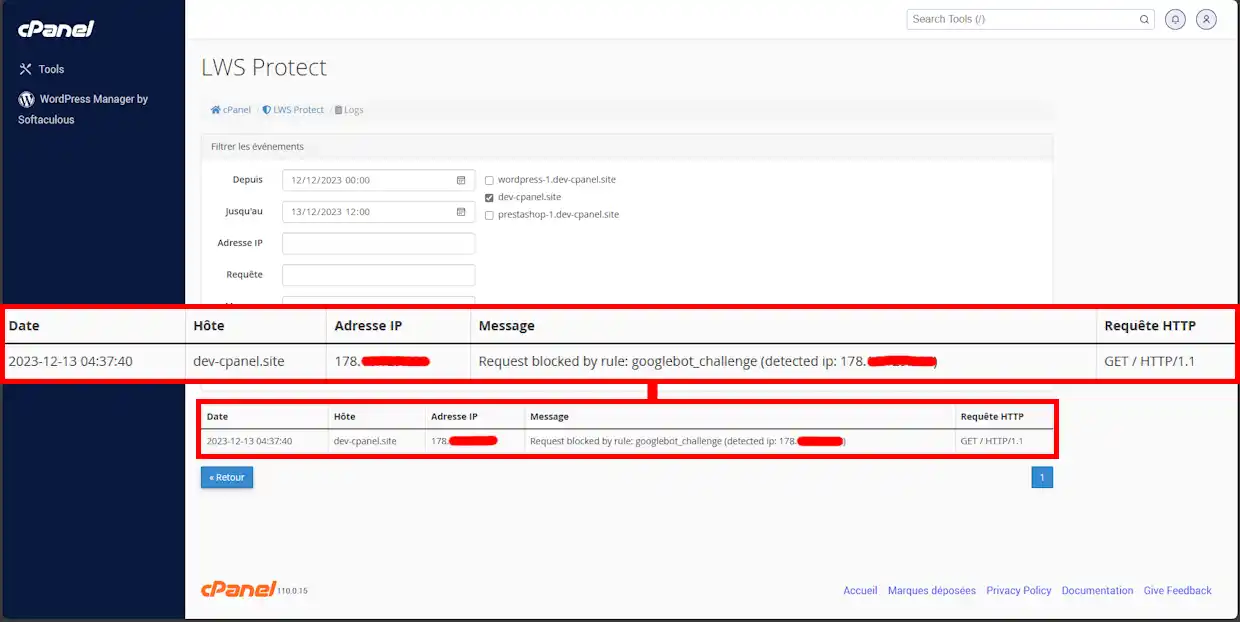

Po kliknutí na tlačítko "Hledat" se protokoly aktualizují s ohledem na nastavené filtry:

Ohodnotit tento článek :

5/5 | 1 názor

Tento článek byl pro vás užitečný ?

Ano

Ne

1mn čtení

Jak používat správce odmítnutí IP v cPanelu?

0mn čtení

Jak aktivuji certifikát Let's Encrypt SSL v panelu cPanel?

0mn čtení

Jak mohu snadno nainstalovat placený certifikát SSL do panelu cPanel?

0mn čtení

Zabezpečte své webové stránky pomocí ModSecurity v balíčku cPanel

Bonjour,

Si vous n'êtes pas en capacité d'ouvrir la section LWS Protect, je vous invite vivement à ouvrir une demande d'assistance technique depuis votre espace client afin que l'un de nos techniciens vous apporte une réponse dans les plus brefs délais afin d'analyser votre problème.

Dans le cas où vous souhaiteriez contacter notre assistance technique, je vous inviterais à suivre cette documentation guidant dans l'ouverture d'une demande.

Je vous remercie pour votre attention et reste à votre disposition pour toutes autres demandes ou interrogations complémentaires à propos de nos services.

Cordialement, L'équipe LWS.